Вредоносные программы английский термин, сочетающий “вредоносные” и “программное обеспечение”, чтобы описать тип программ, предназначенных для кражи информации или привести компьютер к повреждению. Они включают в себя такие вещи, как шпионские и рекламные программы, в том числе всплывающие окна и даже следящие файлы cookie, которые используются для отслеживания серфинга пользователей. Они также включают в себя более зловещие опасности, такие как кейлоггеры, троянский конь, черви и вирусы. Проще говоря, это любое программное обеспечение, которое предназначено чтобы причинить вред или использовать компьютеры, или личные записи без согласия пользователя.

Угрозы со стороны вредоносных программ

Угрозы со стороны вредоносного программного обеспечения были расширены примерно параллельно с количеством людей, пользующихся Интернетом по всему миру. Самые ранние известные примеры вредоносных программ, которые появились в начале-середине 1990-х годов, во многом были результатом экспериментов и шалостей любопытных разработчиков, которые хотели расширить свои навыки. Многие из этих маленьких программ, не несли в себе никакого вреда, а просто приводили к неуправляемым действиям, таким как отображение юмористического изображения на экране компьютера жертвы. Это постепенно уступило усилиям, чтобы использовать зараженные компьютеры для других целей, но относительно приземленных целей, таких как распространение спама по электронной почты и других форм рекламы.

Как только использование Интернета стало более распространенным, был придуман новый термин: кибер-преступность. Люди с плохими намерениями быстро поняли потенциал, использования этих же средств для воровства, вымогательства, а также проведение различных политических целей. Другие исполнители используют специальное программное обеспечение для определенных жертв; это может включать в себя так называемый “отказ в обслуживании” против крупных компаний или государственных структур, а также программы, предназначенные для кражи личных данных. Чтобы сделать вопросы более запутанными, широко распространено мнение, что правительства многих стран либо экспериментировали с или непосредственно занятых обеспечением для проведения атак против вражеских групп или наций, а также для сбора разведывательной информации; эксперты часто относятся к этому как РЭБ.

— Регулярная проверка качества ссылок по более чем 100 показателям и ежедневный пересчет показателей качества проекта.

— Все известные форматы ссылок: арендные ссылки, вечные ссылки, публикации (упоминания, мнения, отзывы, статьи, пресс-релизы).

— SeoHammer покажет, где рост или падение, а также запросы, на которые нужно обратить внимание.

SeoHammer еще предоставляет технологию Буст, она ускоряет продвижение в десятки раз, а первые результаты появляются уже в течение первых 7 дней. Зарегистрироваться и Начать продвижение

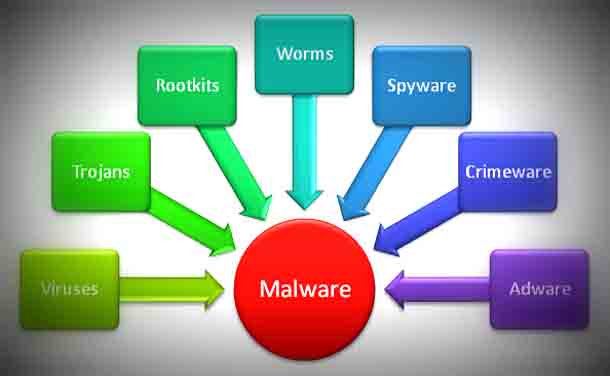

Типов вредоносных программ

Хотя новые типы вредоносного программного обеспечения постоянно находятся в стадии развития, эти программы обычно попадают в несколько широких категорий. Вирусы – это, пожалуй, самые известные категории, и состоят они из вредной программы, предназначенной для “заражения” легитимных программ. Когда человек устанавливает и запускает зараженную программу, вирус активируется и распространяется на другие программы, установленные на компьютере, прежде чем предпринимать дальнейшие действия, такие как удаление критически важных файлов операционной системы. Аналогично, “черви” представляют собой автономные программы, которые могут передавать себя по сети напрямую. Оба типа вредоносных программ могут вызвать серьезные повреждения, поглощая необходимые системные ресурсы, что может привести к виктимизации компьютера, чтобы заморозить его или даже вызвать аварию. Вирусы и черви обычно эксплуатируют общие файлы и базы данных, такие как адресные книги электронной почты для их распространения на другие компьютеры.

Менее очевидные, но не менее коварные угрозы включают в себя клавиатурные шпионы, программы, записывающие все нажатия клавиш пользователем, а затем передают эту информацию тому, кто установил программу с самого начала. Это даёт возможность для кражи информации, такой как пароли, номера банковских счетов, и номера кредитных карт. Троянский конь – это вредоносная программа, замаскированная в другой кусок программного обеспечения, которое представляется законной. После установки, троян может устанавливать “черный код”, через который он извлекает личную информацию и может перенести её на другой компьютер. Хакеры обычно используют такие вредоносные программы для совершения кражи личных данных.

ПК против Маков

Вообще это правда, что ПК с большей вероятностью становятся жертвами вредоносного ПО, чем машины компании Apple® и Macintosh. Существует множество теорий, почему это так происходит. Некоторые предполагают, что большое количество ПК с Windows® делает их более выгодной целью для хакеров. Другие эксперты полагают, что архитектура операционной системы, используемой в компьютерах Mac разработана таким образом, что это делает её трудной для взлома. Несмотря на эти преимущества, Мак- ориентированные вирусы и связанные с ними опасности, и разумные меры предосторожности, так же важны, как и для ПК.

— Разгрузит мастера, специалиста или компанию;

— Позволит гибко управлять расписанием и загрузкой;

— Разошлет оповещения о новых услугах или акциях;

— Позволит принять оплату на карту/кошелек/счет;

— Позволит записываться на групповые и персональные посещения;

— Поможет получить от клиента отзывы о визите к вам;

— Включает в себя сервис чаевых.

Для новых пользователей первый месяц бесплатно. Зарегистрироваться в сервисе

Противодействия угрозе

До настоящего времени антивирусные программы являются хорошей защитой от вредоносных программ. Некоторые из этих продуктов могут даже сканировать электронную почту для нахождения любого типа вредоносного или подозрительного кода, и предупреждают пользователя о их присутствии, даже если они в настоящее время не признаны. Но им часто не хватает определенных типов угроз, таких как трояны и шпионские программы, так что это хорошая идея, чтобы выполнять проверку ПК по крайней мере одной из анти-рекламных программ в сочетании с анти-вирусной программой. Использовать брандмауэр также полезно, потому что пока он не может держать ПК от вредоносных программ, но он может держать такие программы от доступа в Интернет и предоставления личной информации с заданной целью.

Ни один продукт не может гарантировать надёжной защиты компьютера от всех этих вредоносных программ. Разработчики по обе стороны находятся в постоянном сражении, чтобы опередить других. В конечном счёте, пользователь последний рубеж обороны, и вы должны быть осторожными при открытии писем от неизвестных источников, и быть вдали от не добросовестных сайтов.

Выслеживание преступников

При разработке программного обеспечения для обнаружения, удаления и возмещения ущерба, который стал прибыльной отраслью, существует также согласованные усилия для привлечения виновных к ответственности. Это огромный вызов, потому что хотя кибер-преступники часто образуют крупные подпольные организации, отдельные участники, как правило, разбросаны по всему миру, и могут общаться и выполнять свою работу в любом месте, где есть компьютер и доступ в Интернет. Только посредством международного сотрудничества правоохранительных органов борьба с ними может быть эффективной; действительно, такие операции приводили к некоторым значительным успехам. Но не все правительства одинаково так думают, и некоторые, кажется, и вовсе закрывают глаза, сильно затрудняя тем самым попытки атаковать проблему в её источнике.

Компьютеры и Интернет

Компьютеры и Интернет