Типы методик, используемых в DOS-атаках много, но их можно разделить на три основных категории: Flood-атаки, логика атак, и распределенный отказ в обслуживании (DDoS-атака). Каждый тип имеет несколько методов, которые злоумышленники могут использовать для компромисса или полностью выключить подключенный к Интернету сервер. В зависимости от характера и цели атаки, существует несколько типов программ, которые могут использоваться для запуска DOS-атак в вашу сеть. Запишите ниже наиболее часто используемые DOS-атаки:

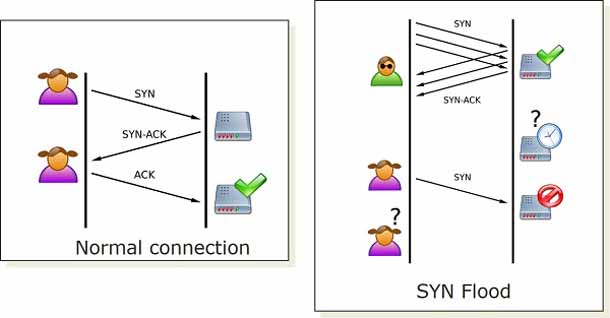

1. Syn Flood

SYN Flood использует необоснованное преимущество стандартного способа открытия TCP-соединения. Когда клиент хочет открыть TCP-соединение с открытым портом сервера, он отправляет пакет SYN. Сервер принимает пакеты, обрабатывает их, а затем отправляет обратно пакет SYN-ACK, который включает в себя информацию исходного клиента, хранящуюся в таблице блока управления передачей данных (TCB). В обычных условиях клиент отправляет обратно ACK-пакет, подтверждающий ответ сервера и, следовательно, открывая TCP-соединение. Тем не менее, при потенциальной атаке SYN-flood атакующий отправляет команду запросов на соединение с использованием пародии IP-адреса, которые обрабатываются целевым компьютером как законные запросы. Впоследствии он занят обработкой каждого из пакетов и пытается открыть соединение для всех этих злонамеренных запросов.

DOS или DDoS-атака

При нормальных обстоятельствах, клиент будет отправлять обратно пакет ACK признавая ответ сервера и, следовательно, открытие TCP-соединения. Но, в соответствии с потенциальной атакой SYN Flood, злоумышленник посылает армию запросов на подключение с помощью пародии IP-адреса, которые рассматриваются как легитимные запросы на целевой машине. Впоследствии, он занят обработкой каждого из них и делает попытку открыть соединение для всех этих зловредных запросов. Это заставляет сервер сохранить ответ дожидаясь ACK пакеты для каждого запроса на соединение, которое никогда не откроется. Эти запросы быстро завалят таблицу сервера УТС, прежде чем он сможет вовремя открыть любое соединение и, следовательно, любые дальнейшие законные запросы на подключение помещаются в очередь ожидания.

— Регулярная проверка качества ссылок по более чем 100 показателям и ежедневный пересчет показателей качества проекта.

— Все известные форматы ссылок: арендные ссылки, вечные ссылки, публикации (упоминания, мнения, отзывы, статьи, пресс-релизы).

— SeoHammer покажет, где рост или падение, а также запросы, на которые нужно обратить внимание.

SeoHammer еще предоставляет технологию Буст, она ускоряет продвижение в десятки раз, а первые результаты появляются уже в течение первых 7 дней. Зарегистрироваться и Начать продвижение

2. http-флуд

Эта атака наиболее часто используется для атаки веб-служб и приложений. Она не делает большой акцент на высокую скорость сетевого трафика, эта атака посылает полный и, казалось бы, действительный Post http-запрос. Это специально разработанное приложение, чтобы исчерпать ресурсы целевого сервера, злоумышленник посылает большое количество запросов, чтобы убедиться, что дальнейшие законные просьбы не обрабатываются на целевом сервере, пока он занят обработкой ложных запросов. Ещё их не так просто и трудно отличить эти http-запросы от действительных, но содержание заголовка кажется приемлемым в обоих случаях.

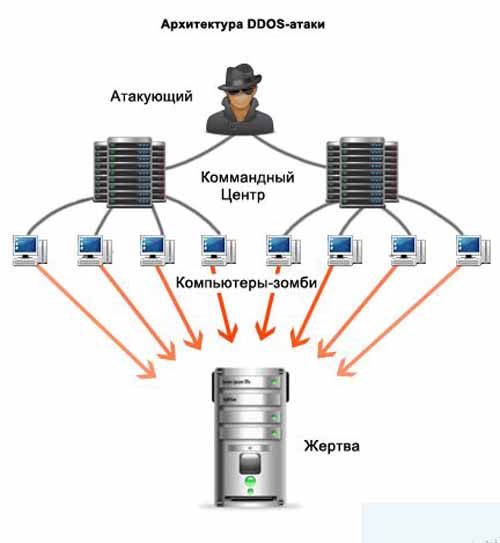

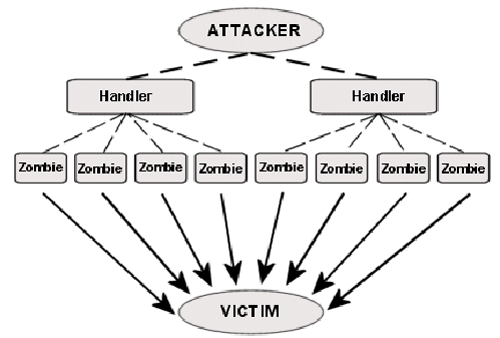

3. Распределённые атаки на отказ в обслуживании (DDoS)

Распределенный отказ в обслуживании или DDoS атаки, здесь существует много сложных уровней которые выше обычной DOS-атаки. DDoS-атаки генерируют трафик на целевой машине через более чем один из компьютеров. Злоумышленник контролирует несколько зараженных компьютеров и другие устройства одновременно и распределяет задания переполнения целевого сервера трафиком и сильно жрёт ресурсы и пропускную способность. Злоумышленник также может использовать ваш компьютер, чтобы начать атаку на другой компьютер, если есть не решенные вопросы безопасности.

Теперь, как очевидно, ддос атака может быть гораздо более эффективной и реальной по сравнению с Дос. Некоторые веб-сайты, которые могут легко обрабатывать несколько соединений могут быть легко привлечены к атаке, посылая большое количество одновременных запросов как спам. Ботнеты используются для вербовки всех уязвимых устройств, чья безопасность может быть нарушена путем введения в них вируса и подписание их на армию зомби ПК, что бы злоумышленник мог контролировать и использовать их для DDoS-атаки. Следовательно, будучи обычным пользователем компьютера, вы должны знать лазейки безопасности в и вокруг вашей системы, в противном случае вы можете в конечном итоге делать грязную работу и вы даже не будете знать об этом.

Профилактика DOS-атак

DOS-атаки не могут быть заранее определены. Вы не можете не оказаться жертвой DOS-атаки. Существует не так много эффективных способов чтобы предотвратить такие атаки. Но, вы можете уменьшить перспективу быть частью такой атаки, когда ваш компьютер может быть использован, чтобы напасть на другой ПК. Запишите ниже написанные основные моменты, которые могут помочь вам получить шансы в вашу пользу.

Установите антивирусную программу и настройте брандмауэр в сети, если вы этого ещё не сделали. Это помогает в ограничении использования пропускной способности только для авторизованных пользователей.

— Разгрузит мастера, специалиста или компанию;

— Позволит гибко управлять расписанием и загрузкой;

— Разошлет оповещения о новых услугах или акциях;

— Позволит принять оплату на карту/кошелек/счет;

— Позволит записываться на групповые и персональные посещения;

— Поможет получить от клиента отзывы о визите к вам;

— Включает в себя сервис чаевых.

Для новых пользователей первый месяц бесплатно. Зарегистрироваться в сервисе

Конфигурация сервера может помочь уменьшить вероятность подвергнуться нападению. Если вы являетесь администратором сети в какой-то фирме, взгляните на вашу конфигурацию сети и установите политику брандмауэра, чтобы блокировать неавторизованных пользователей от адресации к ресурсам сервера.

Некоторые сторонние сервисы, предлагают руководство и защиту от DOS-атак. Они могут быть дорогими, но также и эффективными. Если у вас есть капитал для развертывания таких сервисов в сети, лучше пойдите на это.

DOS-атаки в основном предназначены для крупных организаций, таких как банковские и финансовые сектора, торговые и коммерческие предприятия и т. д. Необходимо чётко осознавать возможность таких атак и знать, как предотвратить возможные нападения. Хотя эти нападения не имеют непосредственного отношения к краже конфиденциальной информации, это может стоить жертве изрядной суммы денег и времени, чтобы избавиться от проблемы.

Компьютеры и Интернет

Компьютеры и Интернет